一、漏洞信息

2015年3月26日,国外数据安全公司Imperva的研究员Itsik Mantin在BLACK HAT ASIA 2015发表论文《Attacking SSL when using RC4》阐述了利用存在了13年之久的RC4漏洞——不变性弱密钥(《Weakness in the Key Scheduling Algorithm of RC4》,FMS 发表于2001年)进行的攻击,并命名为“受戒礼”攻击(Bar Mitzvah Attack)。

直到2015年3月,还有约30%的网络通信是由RC4进行保护的。通过“受戒礼”攻击,攻击者可以在特定环境下只通过嗅探监听就可以还原采用RC4保护的加密信息中的纯文本,导致账户、密码、信用卡信息等重要敏感信息暴露,并且可以通过中间人(Man-in-the-middle)进行会话劫持。

总而言之这种算法不再安全,所以需要关闭.

二、验证方法

需要先安装openssl

yum -y install openssl

- 使用命令探测

openssl s_client -connect 127.0.0.1:443 -cipher RC4

- 返回结果如果为证书,那么需要在apache配置文件关闭RC4.

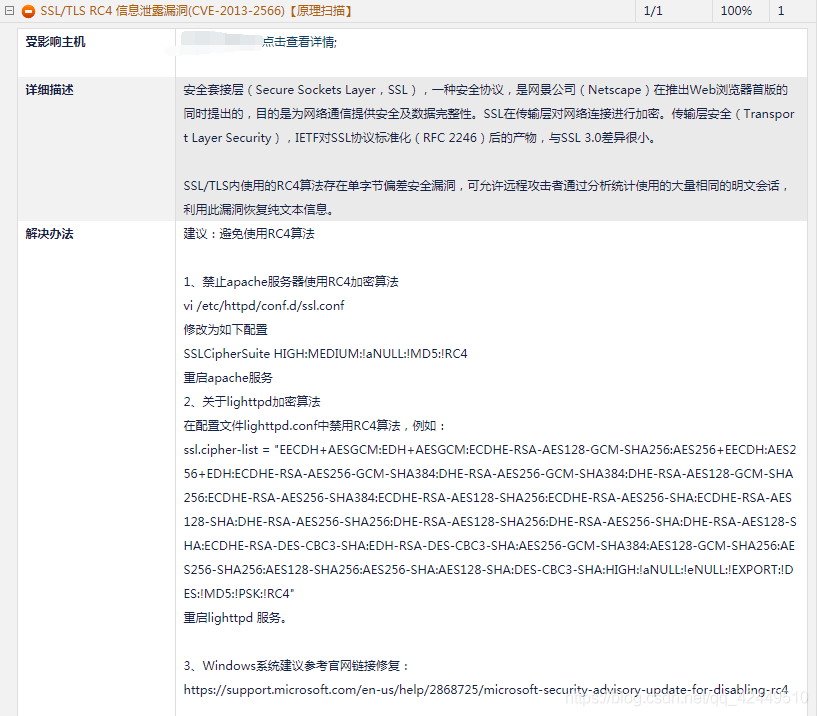

三、关闭apache对RC4的支持

找到http.conf的配置文件,看是否有ssl的配置信息.网友提供大多数位置为 /etc/httpd/conf.d/ssl.conf

如果没有可能未安装扩展,可已使用命令安装ssl扩展

yum -y install mod_ssl

- 安装后这个文件自动生成.

- 我是用oneinstack集成包安装的环境,在httpd.conf中httpd-ssl.conf文件就是ssl配置文件.

apachectl 和 httpd 的关系网上大致看了一下 apachectl 是httpd 的前台程序,

使用 apachectl strat stop restart 都会转发给httpd .配置文件为 /usr/local/apache/conf/*

使用service httpd strat stop restart 会跳过apachectl直接启动后台程序,.配置文件为

/ext/httpd/conf/*

- 修改ssl.conf 对RC4的支持

SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5;!RC4- 重启httpd或者apachectl

微信扫描下方的二维码阅读本文

小柳实验室

小柳实验室